Balada 注入器,已感染超过 100 万个WordPress网站

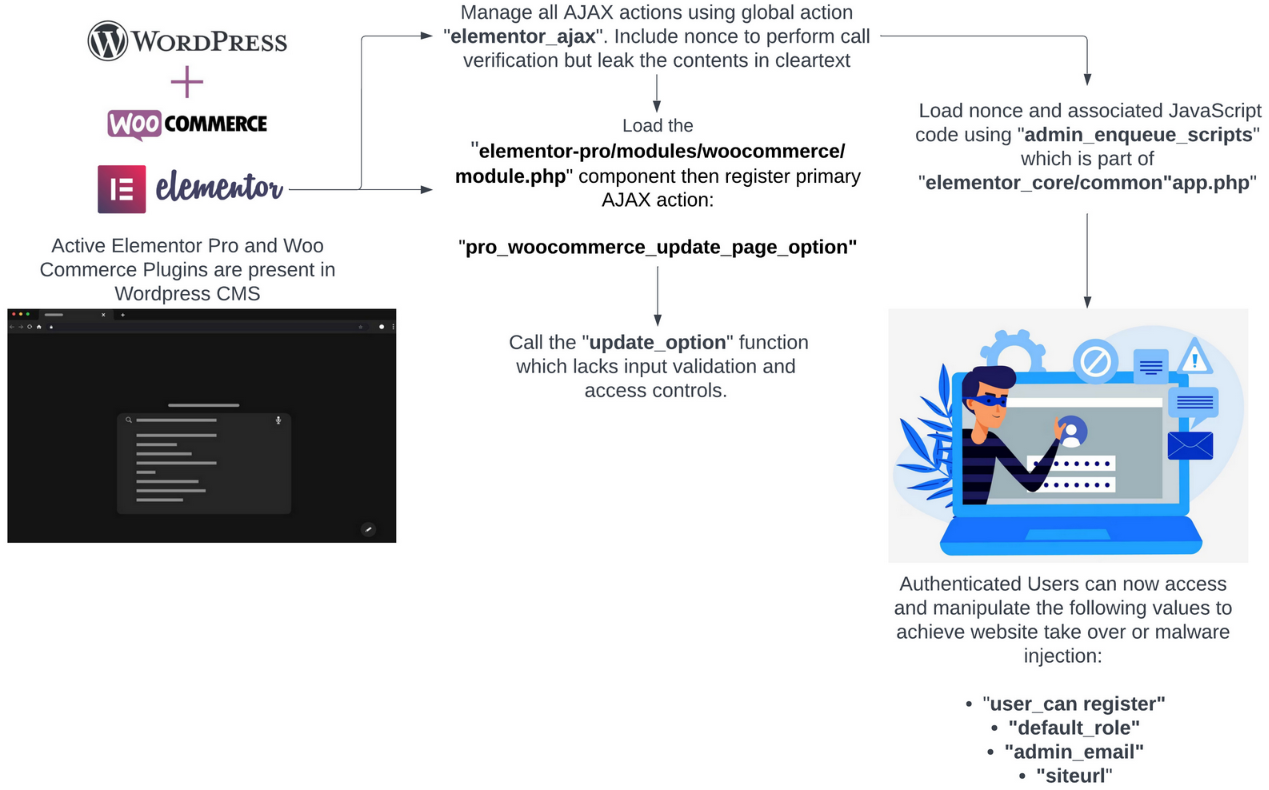

2023 年 4 月,Bleeping Computer 和 TechRadar 等其他科技媒体开始传播网络犯罪分子成功入侵 WordPress 网站的报道。他们能够通过流行插件 Elementor Pro Premium(网页生成器)和 WooCommerce(在线店面)组合获得访问权限。

据报道,通过利用 Elementor Pro、WooCommerce 和其他几个 WordPress 插件中的弱点感染了超过 100 万个网站。本文将提供 Balada Injector 的简要历史、目标、常见的妥协指标 (IoC) 和快速利用概述,包括组织应采用的一些一般技巧,以避免成为下一个受害者。

什么是 Balada

网络安全公司 Sucuri 自 2017 年以来一直在跟踪 Balada Injector 活动,直到最近才为这项长期开展的活动命名。它主要利用 Go 语言编写的函数,“Balada”(翻译成多种语言的“Ballad”)通过众所周知但未修补的 WordPress 插件、主题或其他软件漏洞实现初始感染。

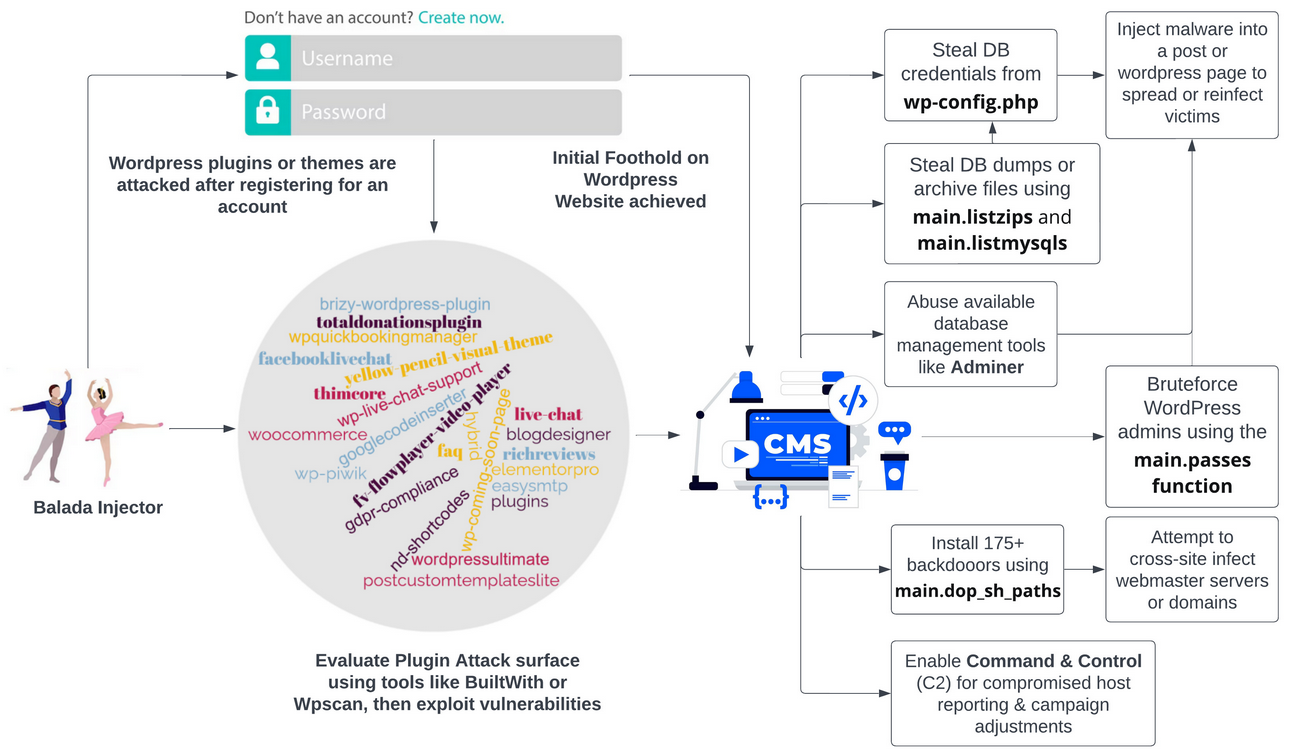

然后尝试通过执行一系列攻击、跨站点感染和安装后门程序来传播自己并保持持久性。Elementor Pro 和 WooCommerce 妥协路径允许经过身份验证的用户修改 WordPress 配置以创建管理员帐户或将 URL 重定向注入网站页面或帖子。然后,该恶意软件使用“盗窃狂计划”来收集数据库凭据、存档文件、日志数据或未得到充分保护的有价值的文档,同时建立大量命令和控制 (C2) 通道以实现持久性。

Sucuri 指出,攻击活动是有规律的,通常在周末开始,并在周中左右结束。

Balada 喜欢基于 Linux 的主机,但基于 Microsoft 的 Web 服务器(如 IIS)也不能幸免。

Balada 遵循其他当代恶意软件活动中的做法,利用由随机、不相关的词组成的新注册域名来吸引点击和用户重定向到提供恶意负载的网站。

这些网站通常会伪装成虚假的 IT 支持服务、现金奖励通知,甚至是验证码等安全验证服务。下面的信息图总结了 Balada 将寻求利用的初始攻击向量、它试图滥用的服务或插件,以及一些更受认可的持久性向量。防御措施将在文章末尾进行总结,Balada 一旦植入就很难移除。

识别 Balada 注入

Sucuri 的研究进一步证实,Balada 的主要恶意软件通常位于受感染设备上的以下路径“ C:/Users/host/Desktop/balada/client/main.go”。

Balada 还利用了一个过时但反复出现的用户代理“ Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.125 Safari/537.36 ”,Sucuri 在受感染的机器日志中反复观察到从 2020 年底开始一直持续到当前。自 2017 年以来,Balada 活动已与 100 多个独特域相关联。Balada 利用“ main.ex_domains ” 功能存储和重用域,以便在每月活动中成功感染或妥协时进行未来攻击。

下表突出显示了在最近分析的注入器活动中观察到的一小部分常见域。2023 年 5 月联系 Sucrui 征求意见,以确定 APT 组织是否归因于这些攻击,但没有发布正式回复。

攻击原理

以下将重点介绍一个高级演练,演示如何利用易受攻击的 Elementor Pro 和 WooCommerce。该演示可以在 Kali Linux VM 上重新创建,并在 Kali 内部运行一个 Bitnami WordPress Docker 容器。

不建议读者尝试重新创建这些条件,尝试以任何身份下载和使用已知易受攻击的软件,或尝试对不属于读者的系统使用这些开发技术,需要您自担风险!

未经身份验证的用户可以通过简单地注册 WooCommerce 用户帐户然后查询后端 AJAX 操作来利用该漏洞:

“http(s)://vulnerablesite[.]com/wp-admin/?wc-ajax=1”。

更新“siteurl”等值后,可以生成 SQL 查询以确定指定的目的地以及是否启用自动加载。某些 Web 应用程序防火墙 (WAF) 据称将提供足够的保护以防止被利用,但如果正在使用 3.11.6 版,建议立即升级。

防御建议

有些建议是不言而喻的,比如确保网络服务器主机、网站插件、主题或相关软件保持最新状态。

有些不太明显,例如通过 Cisco Umbrella 或 DNSFilter 等解决方案确保可靠的 DNS 安全。

这些功能的存在是为了提供网络级或漫游客户端解决方案,这些解决方案可以识别并阻止对已知恶意站点的重定向尝试和 DNS 请求。

还应该实施强密码策略(复杂性、16 个以上字符等),特权用户必须满足多因素身份验证或其他条件访问策略,并且创建特权帐户应该向适当的团队发出警报。还应认真考虑实施或定期评估以下内容:

1、定期审核 Web 应用程序操作必要的插件、主题或软件。删除所有不必要或未使用的软件。

2、针对 Web 应用程序进行内部和常规渗透测试或类似评估,以在 Balada 之前识别可利用的弱点。

3、对关键系统文件启用文件完整性监控 (FIM)。

4、严格限制对 wp-config、网站备份数据、日志文件或数据库存档等敏感文件的访问,并确保强大的数据保留策略在不再需要时清除此数据的旧版本。

5、禁用不必要的或不安全的服务器服务和协议,如 FTP。

6、通过 CISA、MS-ISAC 或其他知名威胁情报服务订阅安全警报,了解关键软件和系统漏洞。

wordpress迷(微信公众号)强烈建议:

1、运行 Elementor Pro 3.11.6 或更早版本。

2、如果网站激活了 WooCommerce 插件,则将Elementor Pro 升级到 3.11.7 以上。

本文由 建站情报官 转载发布。

转载目的在于传递更多信息,并不代表本网赞同其观点和对其真实性负责。本网转载其他媒体之稿件,意在为公共提供免费服务。如稿件版权单位或个人不想再本网发布,可与本网联系,核实后将立即将其删除。 本文地址:https://www.jianzhanmi.com/balada.html

转载地址:Unveiling the Balada injector: a malware epidemic in WordPress、